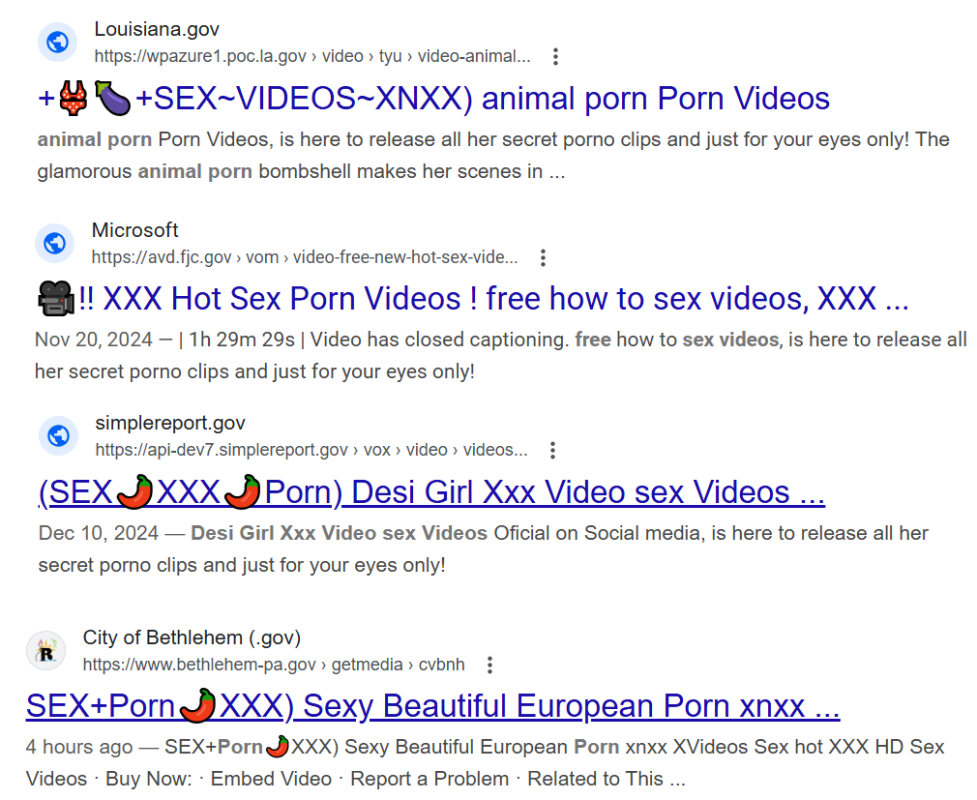

Une page Web sur Le site officiel de l'État de Louisiane semble faire de la publicité pour des « vidéos pornographiques animalières ». La page d'accueil en ligne du Centre judiciaire fédéral propose des « vidéos gratuites de comment faire du sexe », avec une fonction de sous-titrage codé. Le SimpleReport des Centers for Disease Control and Prevention, identifié comme un « site Web officiel du gouvernement des États-Unis » dans une bannière en haut de la page, propose des « vidéos de sexe Desi Girl Xxx Video », tandis que la ville de Bethléem, en Pennsylvanie, souligne à « Sexy Beautiful European Porn ».

Ce ne sont là que quelques exemples du large éventail de sites Web du gouvernement américain qui dirigent par inadvertance les visiteurs vers du contenu pornographique hardcore. D'autres exemples peuvent facilement être découverts en recherchant des mots-clés pornographiques comme « xxx » et en utilisant l'opérateur de recherche « site : » de Google pour interroger uniquement les domaines du gouvernement américain.

Dans certains cas, le contenu semble violer les lois mêmes des gouvernements dont ils ont repris les sites. Les pages hébergées sur le site officiel du gouvernement de l'État de Louisiane et qui redirigent désormais vers la pornographie, par exemple, n'exigent pas que les visiteurs fournissent une preuve d'âge, comme l'exige la loi controversée de la Louisiane sur la vérification de l'âge. La Cour suprême doit entendre cette semaine une affaire concernant la constitutionnalité des lois sur la vérification de l'âge.

Dans le passé, les spammeurs ont exploité les fonctionnalités de redirection des sites Web gouvernementaux pour diriger le trafic vers du contenu pornographique, ce qui signifie que les sites gouvernementaux eux-mêmes n'ont jamais hébergé de contenu malveillant. Mais cette récente vague de spam pornographique semble utiliser une technique plus complexe : le téléchargement sur des pages gouvernementales de contenus malveillants qui transportent les visiteurs de sites Web vers des sites malveillants.

Les nouvelles attaques fonctionnent en incitant le site à tenter de charger une image inexistante. Cela invoque ce qu'on appelle un événement onerror dans le code HTML, qui demande au navigateur Web d'afficher un site Web tiers si une image ne se charge pas. Cet exploit transporte les utilisateurs de la page gouvernementale vers un site tiers, qui à son tour redirige vers un autre site hébergeant du porno et sollicitant des inscriptions avec des codes de parrainage et des liens d'affiliation. Si l'utilisateur crée finalement un compte sur l'un de ces sites, le propriétaire peut recevoir une incitation en espèces.

Dans certains cas, les visiteurs se retrouvent sur une page pour acheter un logiciel antivirus auprès de fournisseurs tels que McAfee. En réponse aux questions de The Intercept concernant une annonce spécifique redirigée depuis un Sur le site Web du gouvernement de la ville de Bethléem, un porte-parole de McAfee a déclaré que la société « prendrait des mesures pour supprimer cette publicité ». McAfee n'a pas répondu à une question sur les revenus du spammeur grâce au programme d'affiliation.

Dans certains cas, les pages Web malveillantes semblent avoir été téléchargées sur des sites Web gouvernementaux qui utilisent d'anciennes versions du système de gestion de contenu Kentico, qui permettait auparavant à tout utilisateur de télécharger des fichiers sur le site Web.

Les utilisateurs de forums tels que BlackHatWorld, qui se décrit comme « le forum et le marché mondial des techniques et méthodes de marketing numérique de pointe pour vous aider à gagner de l'argent dans le marketing numérique aujourd'hui », se conseillent régulièrement d'utiliser l'exploit Kentico pour injecter leur contenu dans sites Web.

Kentico a contesté le fait que de telles attaques révèlent une vulnérabilité dans ses systèmes, affirmant que ses paramètres par défaut permettent à tout utilisateur de télécharger des fichiers et qu'il appartient aux administrateurs des sites Web de ses clients de restreindre les autorisations de téléchargement. Kentico a confirmé à The Intercept que « les médiathèques ne sont pas sécurisées par défaut » et que « le compte administrateur par défaut n'a pas de mot de passe ».

La société a renvoyé The Intercept à sa documentation officielle. “Par défaut, les fichiers des médiathèques ne sont PAS sécurisés”, indique la documentation. «C'est à la discrétion de l'utilisateur lorsqu'il utilise certaines fonctionnalités de lire la documentation. Par exemple, lors de la création d'une médiathèque, sécurisez-la en fonction des besoins et des objectifs du projet.

Aucun des gouvernements concernés n’a répondu aux demandes de commentaires ; toutes les pages signalées par The Intercept ont été mises hors ligne peu de temps après notre sensibilisation.

La source: theintercept.com