Suite à la parution par Politico du projet d’opinion majoritaire du juge de la Cour suprême Samuel Alito pour annuler Roe v. Wade, le juge en chef Roberts a authentifié le document divulgué et a déclaré qu’il avait «ordonné au maréchal de la Cour de lancer une enquête sur la source de la fuite. Que la fuite elle-même soit illégale ou non, cependant, la question de savoir comment se déroulerait une enquête technique sur ce document soulève des questions intéressantes pour les journalistes ainsi que pour les sources potentielles.

Les enquêteurs sur les fuites ont trois domaines clés pour analyser les indices : le document lui-même, l’environnement dans lequel le document a circulé et l’identité potentielle du bailleur de fonds. Chaque domaine présente à son tour des leçons et des opportunités pour les fuites potentielles d’adopter diverses stratégies anti-légales pour subvertir les futures enquêtes sur les fuites.

Le document

Étant donné que l’opinion divulguée semble être une numérisation ou une photocopie d’un document papier au lieu d’une transcription ou d’une recréation, l’image peut être analysée pour tout marquage unique qui pourrait permettre aux enquêteurs d’identifier quelle copie physique particulière du document a été divulguée.

La première page comprend plusieurs de ces marqueurs d’identification potentiellement uniques, notamment un titre en surbrillance, un pli de page et ce qui semble être des perforations d’agrafes.

Capture d’écran : L’interception

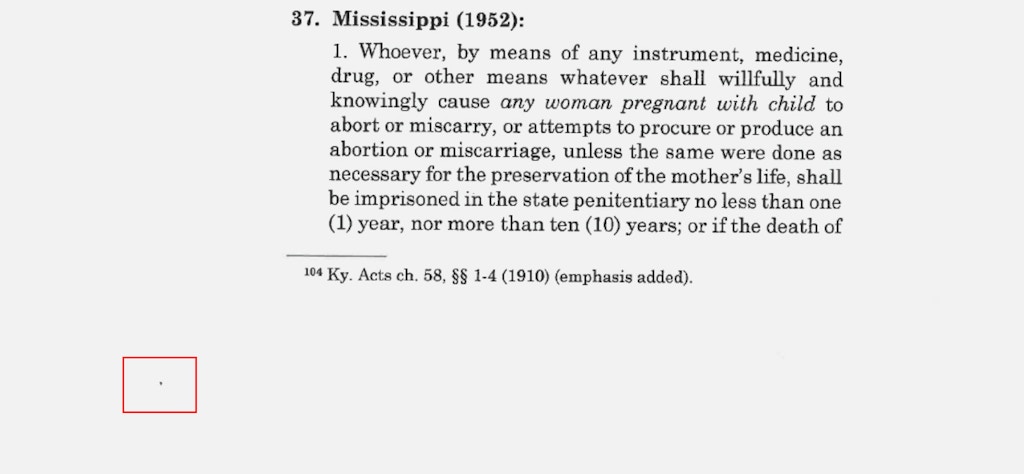

D’autres pages révèlent également des marques subtiles qui pourraient identifier la copie papier spécifique du document divulgué. Par exemple, la région en bas à gauche de la page 90 a un point singulier ; le fait qu’il ne soit pas présent sur d’autres images de page indique qu’il s’agit d’une marque parasite présente uniquement sur cette page physique du document, par opposition à un flocon de poussière sur le lit du scanner.

Capture d’écran : L’interception

Si les enquêteurs parvenaient à localiser une copie physique du document correspondant aux caractéristiques trouvées dans le dossier divulgué, cela leur permettrait de conclure que c’est la copie physique qui a été divulguée. Ceci est important, car cela pourrait établir la provenance du document, qui pourrait à son tour identifier les fuites potentielles.

Par exemple, si l’on savait que cette copie physique particulière du document a été manipulée par certaines personnes spécifiques, ces personnes seraient naturellement suspectées – bien qu’il existe bien sûr un scénario dans lequel quelqu’un en dehors de la chaîne de possession prévue aurait pu obtenir la copie physique copier, par exemple, simplement en le prenant sur le bureau de quelqu’un d’autre ou en le trouvant sur une photocopieuse. Là encore, il est également possible que la source originale du document soit numérique et que la source ait imprimé une copie avant de la divulguer, ou que Politico lui-même ait imprimé la copie numérique avant de la publier.

Les enquêteurs pourraient également analyser les métadonnées de la version numérique du document à l’aide d’un logiciel tel qu’ExifTool pour tout indice sur quand, où, comment ou par qui la copie numérique a été créée. Ils pourraient également exploiter les vulnérabilités potentielles de fuite d’informations dans le processus de création et de rédaction de PDF, ce qui pourrait laisser par inadvertance des informations non intentionnelles et potentiellement identifiantes dans le document numérique.

L’environnement

En plus du document lui-même, les enquêteurs sur les fuites prêteront probablement attention à l’environnement d’où provient la fuite. Les imprimantes de bureau commerciales modernes sont généralement dotées d’une variété de fonctions auxiliaires telles que la photocopie et la numérisation, tout en conservant généralement un journal des travaux exécutés par l’imprimante, qui peut inclure des informations telles que le nom du fichier et le nombre de pages du document, la date et l’heure. le travail a été effectué, ainsi que le nom d’utilisateur ou l’adresse IP qui a lancé le travail. Si l’imprimante offre également la possibilité d’envoyer par e-mail une photocopie ou une numérisation d’un document, un journal peut garder une trace des travaux envoyés à quelles adresses e-mail et peut même stocker une copie du document numérique dans sa mémoire.

Les enquêteurs effectueront probablement un audit des journaux de l’imprimante et du réseau pour voir quels membres du personnel ont ouvert ou interagi avec le document en question. Les enquêteurs pouvaient également déterminer qui avait eu l’occasion d’accéder au document dans le cadre de leurs tâches quotidiennes, ainsi que l’endroit où la copie particulière du document divulgué était physiquement stockée et qui avait eu l’occasion d’accéder à cet espace.

Le fuyant

La pratique de la détection des menaces internes basée sur les anomalies implique d’enquêter sur le personnel qui affiche tout type de comportement ou d’activité irrégulier. Par exemple, si un membre du personnel entre habituellement dans le bureau les jours ouvrables à 8 h et en sort à 17 h, mais que les journaux d’accès indiquent qu’il entre au bureau à 22 h le samedi dans les jours précédant la fuite, cela la conclusion soumettrait probablement ce membre du personnel à un examen minutieux, qui pourrait inclure l’analyse des images de surveillance disponibles.

L’utilisation de l’ordinateur et du téléphone par le personnel, en particulier la navigation sur le Web, pourrait également être analysée pour voir si quelqu’un a déjà visité le site d’actualités qui a publié la fuite, dans ce cas Politico, ou visité d’autres pages Web d’intérêt potentiel, telles que celles qui décrivent les dénonciateurs ou les fuites. Une analyse rudimentaire pourrait inclure la recherche dans l’historique de navigation du bureau, tandis qu’une enquête plus approfondie et sophistiquée impliquerait l’analyse des journaux de trafic réseau pour déterminer si Politico a été consulté à partir d’un appareil mobile connecté au Wi-Fi du bureau. Bien sûr, dans le cas de Politico, un site Web d’actualités qui couvre la politique et la politique, il est susceptible d’apparaître dans un grand nombre de journaux du personnel et ne serait donc probablement pas une découverte particulièrement fructueuse pour les enquêteurs.

Une « analyse des sentiments » peut également être effectuée dans le cadre d’une enquête sur une menace interne en analysant les diverses pensées et opinions exprimées par les membres du personnel dans les communications du bureau. Ce type d’analyse pourrait également utiliser ce que l’on appelle souvent des «renseignements open source», sous la forme d’un examen des publications du personnel sur les réseaux sociaux pour voir si quelqu’un a exprimé son intérêt pour Politico, ou des réflexions sur l’opinion d’Alito, ou plus généralement des signes de mécontentement. avec leur employeur. En outre, l’analyse des sentiments peut également inclure un examen des publications du personnel sur les forums internes, ainsi que des e-mails et des messages privés envoyés via des canaux contrôlés par l’employeur, tels que les messages directs envoyés via Slack.

Plats à emporter pour les fuites potentielles

Ces méthodes potentielles d’enquête sur les fuites peuvent également être interprétées comme des leçons permettant aux futurs auteurs de fuites d’échapper à l’identification en adoptant un certain nombre de mesures anti-légales.

Pour réduire la quantité potentielle d’informations que les enquêteurs peuvent glaner à partir d’un document divulgué, les auteurs de fuites pourraient envoyer aux journalistes une transcription ou une reproduction du document au lieu du document source original lui-même. Bien qu’une transcription du document ne réussisse pas un test de repas baryté – dans lequel chaque individu reçoit une copie du document formulée de manière unique, dont les formes sophistiquées peuvent déployer un filigrane en langage naturel, modifiant subtilement la structure syntaxique de chaque version d’un document — il neutraliserait néanmoins toutes les autres tentatives d’identification des documents sources. La transcription contournerait les efforts d’identification des marquages errants ou intentionnels sur une page, ainsi que les tentatives d’identification des filigranes de position tels que les changements subtils de caractère ou d’interligne uniques à chaque version d’un document. Bien sûr, cela rendrait également plus difficile pour les journalistes de vérifier l’authenticité d’un document, et il faudrait veiller à ce que la source n’ait laissé aucune métadonnée d’identification dans le fichier de transcription.

Il est préférable d’éviter l’équipement de bureau lors de la copie d’un document, mais l’utilisation d’équipement personnel peut également comporter des risques. L’identification de la caméra source est le processus médico-légal d’identification de la caméra qui a pris une photo particulière. Parfois, ce type d’identification peut reposer sur des caractéristiques évidentes telles que des rayures visibles sur un objectif ou des pixels morts sur un écran. Dans d’autres situations, les caractéristiques uniques d’une image peuvent ne pas être visibles à l’œil nu, mais peuvent plutôt être basées sur le bruit de capteur d’image unique produit par chaque caméra, autrement connu sous le nom de non-uniformité de réponse photo.

En d’autres termes, si des photographies divulguées d’un document devaient apparaître et que les enquêteurs sur les fuites avaient des suspects particuliers à l’esprit, ils pourraient analyser les photos publiées sur les réseaux sociaux par les suspects pour voir si elles fournissent une correspondance algorithmique avec le modèle de bruit dans les photos divulguées. . Lors de la réalisation d’enregistrements audio ou de photographies, il serait donc préférable d’adopter le principe d’une utilisation unique : utilisez un appareil temporaire comme un appareil photo ou un smartphone bon marché qui ne sera utilisé que pour les besoins de la fuite, puis jetez le appareil.

Pour éviter de tomber à l’encontre des déclencheurs de détection d’anomalies, les fuiteurs potentiels pourraient envisager d’intégrer l’acquisition de documents dans le cadre de leur routine normale au lieu de s’engager dans un comportement inhabituel comme pointer au bureau à des heures impaires ou télécharger des fichiers en masse. De même, les fuiteurs doivent éviter de parcourir les médias au travail, à la fois sur leurs appareils personnels et, bien sûr, sur leurs appareils professionnels. Il est également préférable d’éviter d’exprimer tout type de désaccord ou d’insatisfaction à l’égard des politiques ou des décisions de l’employeur sur un forum d’entreprise, public ou personnel (comme pendant l’happy hour), car une surveillance rigoureuse des menaces internes peut garder un œil sur un tel comportement.

Les fuites et les enquêtes ultérieures sur les fuites sont des allers-retours de criminalistique et de contre-criminalistique, de sécurité opérationnelle et de ses échecs. Bien que le risque d’identification de la source ne puisse jamais être entièrement éliminé, il existe néanmoins diverses contre-mesures techniques pratiques qui peuvent être adoptées pour réduire le risque supplémentaire pour les sources qui risquent déjà beaucoup.

La source: theintercept.com